آموزش sub7

در واقع در دنياي هك برای نرم افزار Sub7 ،

كامپيوتر به منزله ی خانه ی اصلي

مي باشد که IP آدرس

مجازی اين خانه مي باشد

وPort درب هاي ورودي اين خانه است کارServer.exe جاسوسي به صورت يك دوربين

مخفي و مدار بسته است. نفوذگر براي جاسوسي به Victim باید

يك فايل .exe ارسال کند ابتدا باید شماره IP سیستم قرباني را بدست آورد كه خانه اصلي، ID قربانی مي باشد مانند Yahoo ID و حالا

نفوذگر نیاز به آدرس دارد

كه IP آدرس اين سیستم مي باشد كه

از چند كاركتر عددی بوجود

آمده مانند : 216.156.98.42 كه

اين اعداد از 0 تا 256 تغییر پذیرند و در هر بار

اتصال به اينترنت اين اعداد تغيير مي كند و اين IP ها از سوي ISP هائي كه Account در اختيار كاربر مي گذارد به سیستم ها اختصاص داده مي شود و هر ISP براي خود IP اختصاصی دارد و

تعدادي IP دارد كه به Userها داده می شود. حالا نفوذگر نیاز به اين دارد كه بداند درب

های ورودی اين سیستم چیست كه در اصطلاح Port نامیده مي شود. در ويندوز 98 به آسانی مي توان به اين سيستم عامل نفوذ کرد ولي در ويندوز XP به دلايل امنيتی فايروال و محافظت از بیشتر پورت هاي فعال كه یکی از مزایای اين سيستم عامل است به راحتی قابل نفوذ نیست. حالا نفوذگر به وسیله

ی يك دوربين مخفي و مدار بسته كه از آن بعنوان فايل Server.exe ياد مي شود مي تواند بر تمامي حركات Victim تسلط پيدا كند . و در آخر اين كه يك E-mail واقع در سايت Hotmail نیاز است كه تمامي

حرکات ضبط شده بوسيله فايل

اجرائي Server.exe اعم از بدست آوردن آدرسIP ، Port و تمامي پسوردهاي Save شده در كامپيوتر Victim و …….. با هربار وصل شدن Victim به اينترنت با فرستادن يك mail ساده از سوي شخص نامعلوم از سايت Hotmail به E-mail نفوذگر، شما را از دانستن IP-Port مطلع می سازد.

روش آماده سازي Server.exe :

نکته : ابتدا باید برنامه های ويروس ياب خود غيرفعال کنید

زیرا فايل Server.exe نوعي ويروس تروجان

بشمار می آید .

براي استفاده ازSub7 ابتدا بايد فايل Server.exe را بطور كامل شناخت و طراحي اش كرد . پس از بازكردن پوشه Sub7 سه

فايل اجرائي exe.* براي ما قابل رویت می شود. که اولين آن فايل Server.exe مي باشد كه بايد براي شخصي در فضای مجازی ارسال شود كه اين فايل قابليت زیادی ندارد ، حالا براي تنظيم و افزايش قابليت بايد از فايل

Editserver.exe استفاده شود و پس از تنظيم براي شخصي در فضای مجازی به راه های مختلف ارسال می شود . از برنامه Client براي ایجاد

ارتباط با Server استفاده مي شود . فايل Server.exe بايد روي Victim اجرا شود ، بدين منظور در پوشه Sub7

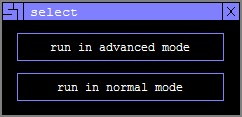

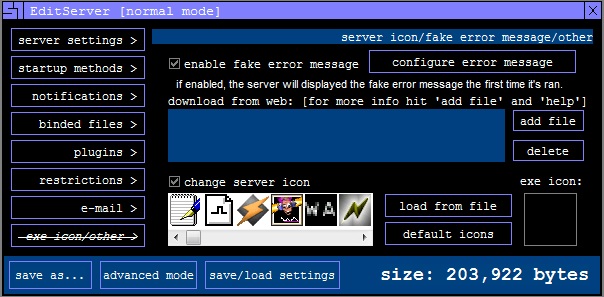

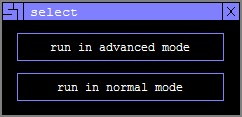

برنامه Editserver را انتخاب كرده ، در پنجره باز

شده که صفحه ای معادل صفحه ی زیر می باشد. در این صفحه دو گزينه وجود دارد :

run in advance mode : این قسمت براي كاربران حرفه اي است.

run in normal mode : حالا که

شما مبتدی هستید اين گزينه را انتخاب كنيد.

Editserver باز شده داراي 8 گزينه و صفحه است.

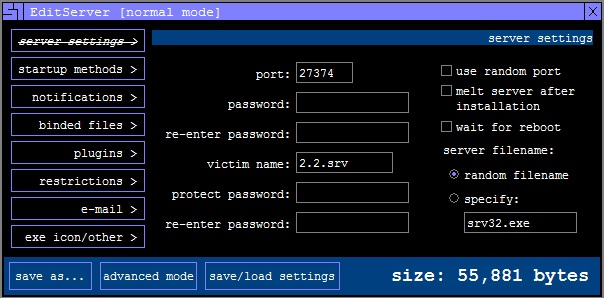

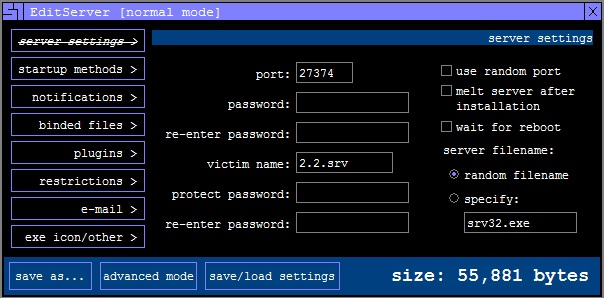

گزینه اول server seting : پس از انتخاب اين گزينه در صفحه آن قسمت هاي مختلفي ظاهر مي شود

كه مرور مي كنيم . که به طور پیش فرض انتخاب شده است.

گزینه run in normal mode را انتخاب کرده سپس صفحه زیر را می بینید:

1.

Port: شماره درگاهي است كه به وسیله ی آن با فايل Server.exe خود ارتباط برقرار مي كنيم که به نظر من آن را تغییر

ندهید.

2.

Password: اين گزينه براي حفاظت از Server استفاده می شود به طوري كه هیچ کسی نتواند به Server ي كه شما ايجاد كرده ايد متصل شود مزيت آن اين است كه اگر نفوذگر ديگري به Victim دست یابد بدون Password نتواند از Server شما استفاده كند. اگر شما فردی مبتدی هستید این کار لزومی

ندارد.

3.

re-enter password: اين گزينه برای جلوگيري کردن از اشتباه به

هنگام ورود Password است .

4.

Victim name: اين گزينه نام سیستم

قربانی است كه شما فايل Server.exe را براي آن ارسال مي نمایید که هر اسمي را مي تواند دارا باشد. به صورت پیش

فرض 2.2.srv است

که این را هم ضرورتی ندارد تغییر بدهید.

5.

portect password: اين گزينه براي محافظت از تغيير

توانائي هايServer بعد از فرستادن آن يك Password دروني برايServer مشخص می کنیم كه براي

تغيير تنظيمات استفاده می

شود .

6.

re-enter password: اين گزينه برای جلوگيري کردن از اشتباه به هنگام ورود Password است .

7.

use random port: اين گزينه این

امکان را فراهم می سازد که هر بار Victim به فضای

مجازی متصل مي شود Server به صورت random يك شماره Port را به Victim اختصاص مي دهد و از نظرمن اين گزينه را فعال نكنيد

،چون با تعیین Server ,

Password شما حفاظت مي شود.

8. melt server after installation: اين گزينه Server را بعد از جدا شدن از روي Victim محو مي كند ، در اصل شما مي توانيد با انتخاب فايل Server.exe بعد از اجرا شدن به حالت Hidden در بياوريد تا كسي از آن مطلع نشود و بصورت مخفيانه

عمليات خود را انجام دهد .

9.

wait for reboot: اين گزينه باعث می شود Server تا زمان راه اندازي دوباره

Victim توانائي انجام وظايف خود را نداشته باشد .

نکته : بهتر است این گزینه

را انتخاب نکنید .

10. server filename: اين گزينه Server را در هر بار اتصال به فضای مجازی به صورت random يك

نام جداگانه به Victim اختصاص مي دهد .

11. specify: در اين گزينه Server به طور دائمي اسمی را به Victim اختصاص مي دهد و شما قادر خواهید بود با انتخاب اين گزينه يك اسم دائمي براي Victim خود مشخص

کنید كه مي توانيد همان نامي را كه قبلا

به victim name خود اختصاص داده ايد را در اين جا قرار دهید .

حال به گزینه دوم که به

نام startup methods است می رویم.

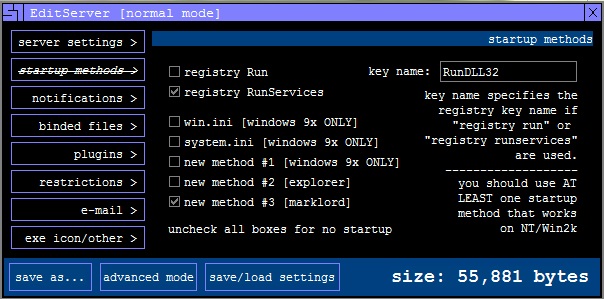

گزينه startup methods :

صفحه اصلي آن گزينه هائي مربوط به مکان ذخيره سازي Server و نام Server به

هنگام اجرا شدن و برخي گزينه هاي ديگر مي شود این قسمت دارای 7 گزینه

است که گزینه دوم به نام registry

RunServices و گزینه هفتم به نام[ new method #3 [marklord به صورت پیش فرض

فعال هستند نیازی به فعال کردن سایر

گزینه ها نیست ولی برای پیشرفته کردن سرور خود می توانید گزینه های[ win.ini [windows 9x ONLY و[ system.ini

[windows 9x ONLY را نیز فعال کنید.

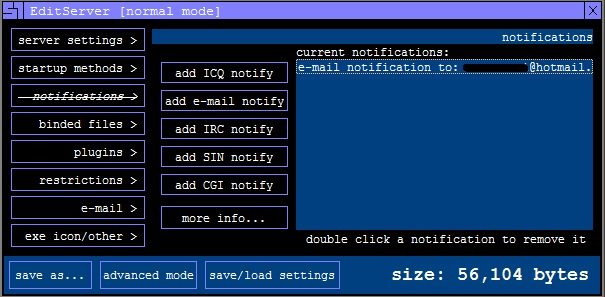

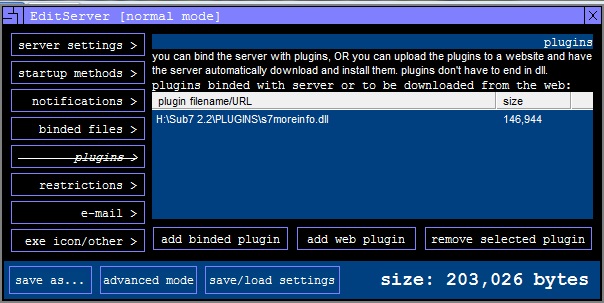

حالا به گزینه notifications می رویم.

گزینه notifications : اين گزينه قسمت

های زیر را به ترتيب در فايل Server.exe قدرتمند مي

سازد .

1.

add ICQ notify: اين گزينه اطلاعاتي راجع به Server شما که شامل شماره Port و ….می

شود. را به ICQ شما می

فرستد كه اين گزينه مورد

نظر ما نمي باشد ولی اگر ICQ دارید حتما استفاده کنید چون تجربه ثابت کرده که کاربرد بهتری دارد.

2.

add e-mail notify: اين گزينه اطلاعاتي راجع به Server شما که شامل شماره Port و ….می

شود. را به e-mail شما در سايت Hotmail می فرستدكه در اصل

اين گزينه مورد نظر ما مي باشد .

نکته : توجه

کنید كه حتما بايد e-mail انتخابي شما از سايت Hotmail باشد ، زيرا فايل

Server.exe در فرستادن mail به سايت هاي ديگر مثل سايت Yahoo مشكل دارد و

در سايت Hotmail به راحتي مي تواند maliی از سوي

كامپيوتر Victim در هر بار اتصال Victim به فضای

مجازی که حاوي اطلاعات درخواست شده از سوي

شما از قبيل شماره IP ، Port ، كليه Password های save شده و ….. را برای

ارسال كند .

در همه جا از یک

آدرس e-mail استفاده

کنید.

3.

add IRC notify: اين گزينه اطلاعاتي راجع به Server شما شامل شماره Port و ….می

شود. را به IRC شما می

فرستد كه اين گزينه مورد

نظر ما نمي باشد .

4.

add SIN notify : اين گزينه به دليل كاربرد محدود توضيح داده نمي شود .

5.

add CGI notify : اين گزينه به دليل كاربرد محدود توضيح داده نمي شود .

6. more info : اين گزينه دراصل Helper گزينه هاي بالا مي باشد .

7.

current notifications: كادر آبي رنگی است كه پس از ايجاد يك notifications آدرس e-mail خود را درون اين

جعبه مشاهده می کنید كه به منظور حذف كردن آدرس e-mail خود كافي است روي

آن دوبار كليك كنيد .

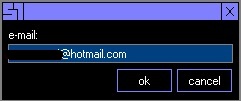

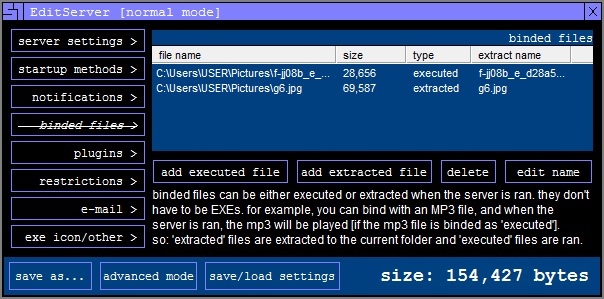

گزينه binded files : در واقع صفحه اصلي

اين گزينه اهميت زيادي برخوردار

است ، به صورتی كه قادریم فايلهاي

اجرائي را به Server طراحي شدۀ خود متصل كرده که بابت اين است كه دريافت كننده Server يعني قربانی

متوجه اصل

هويت فايل Server.exe نشود. اگر اين فايلهاي اجرائي كه شما از هارد خود

انتخاب مي كنيد به فايل اصلي Server.exe متصل شود به محض

اجراي Server این فايلها

نیز اجرا خواهند شد . از مزايای اين كار مي توان فايل اصلي Server.exe را با يك فايل اجرائي ، مانند : فايلهاي صوتي یا تصويري متصل كرده

و هويت اصلي آن را Hidden کرده و نیز اگر فايل اصلي Server.exe را به فايلهاي اجرائی متصل كنيد ، پس از اجراي Server فايلهاي اجرائی جدا شده و در همان مکان پدیدار مي شوند .

نکته : فايلهاي اجرائي

همان فايلهاي تصويري یا صوتی، mp3.* و … است و فايلهاي اجرائی همان فايل txt.* مي باشد که به صورت يك متن دلخواه است .

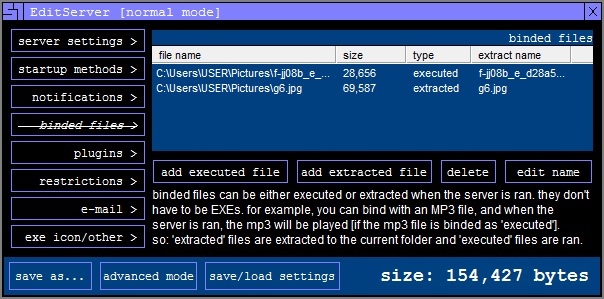

حالا بعد ازاین مرحله به

منوی plugins بروید . در واقع مهمترین بخش برای نفوذگران جهت نفوذ

می باشد .

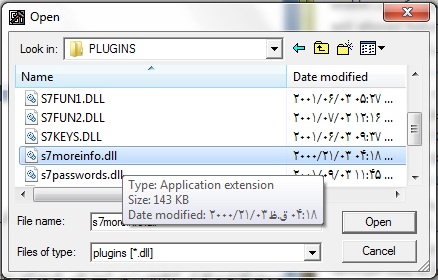

در اینجا می توانید چند

فایل را انتخاب کنید تا امکانات بیشتری برای هک کردن داشته باشید. حال در صفحه ای

که میبینید.

1.

بر روی گزینه add binded plugin کلیک کنید تا صفحه زیر ظاهر شود .

در

اینجا باید به جایی بروید که نرم افزار sub7 را در آنجا کپی کرده اید. سپس

پوشه sub7 را باز کنید بعد پوشه plugins را پیدا کنید آن را باز کرده و

فایل s7moreinfo.dll را انتخاب کنید و دکمه open کلیک کنید.

نکته:

اگر شما از pluginsهـای

بیشتری استفاده کنید اصلـا مفید نیست چون باعث میشود که سرعت شما در هنگام onlineشدن به حداقل برسد.

2.

با کلیک كردن روی add web plugin شما مي توانيد plugin هائي از فضای

مجازی دريافت كرده و بدون اينكه قربانی متوجه شود با هر بار ارتباط با Server در Victim ، pluginهائی از فضای

مجازی, خود Server دانلود می کند

و برروي Victim نصب مي کند .

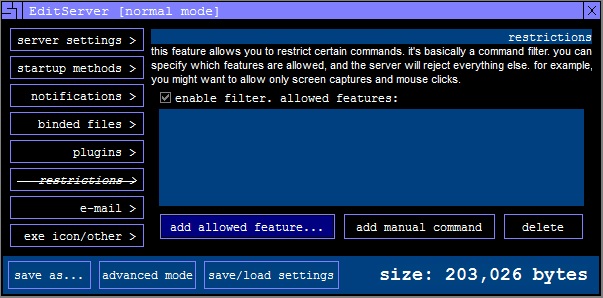

حالا به گزینه restrictions می رویم در این صفحه شما می توانید از چندین فیلتر استفاده کنید .

فیلتر گذاری یعنی شما می توانید چندین گزینه را انتخاب کنید که مهمتر از بقیه

هستند و نسبت به بقیه کاربرد مهمتری دارد.

شما برای استفاده از این

فیلترها باید گزینه enable filter

. allowed features را تیک بزند تا

فعال شود سپس بر روی دکمه add allowed

feature … کلیک کنید پنجره ای همانند شکل زیر برای

شما به نمایش در می آید .

در این صفحه با نگاه داشتن

کلید Ctrl و با کلیک کردن موس بر روی گزینه های دلخواه انها را انتخاب نموده

و بر روی دکمه[ add selected

feature[s کلیک کنید و اگر از انتخاب گزینه ای

خوشتون نیومده می توانید آن را delete کنید.

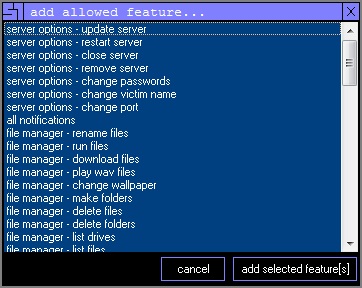

حالا به معرفي چند دستور از 70 دستوري كه در

قسمت all allowed feature… وجود دارد می پردازیم :

نکته: تمام اين دستورات

بدون اينكه قربانی متوجه شود در سيستم Victim

انجام می پذیرد .... !

server option : دستورات اختیاری در Server.

server options . update server : جایگزینی Server جدید .

server options . restart server : reset و از كار اندازی عمليات بر عهدۀ Server .

server options . close server : بستن و از كار انداختن موقت عمليات بر عهدۀ Server .

server options . remove server : پاك كردن كامل Server از سيستم Victim .

server options . change password : تغيير پسورد Server .

server options . change victim name : تغییر نام Victim .

server options . change port : تغيير شماره Port داده شده به Server و ... .

file manager ها : مديريت فايل هاي Victim بوسيله Server :

file manager . rename file : تغيير نام فايلها در هارد دیسک Victim .

file manager .download file : دانلود كردن كامل هر فايلی از سيستم Victim .

file manager . play wav file : فعال کردن فایلهای صوتی و اجرا كردن فایلهائی با

فرمت wav در سيستم Victim .

file manager . change wallpaper : تغيير وال پيپر صفحه دكستاپ سيستم Victim .

file manager . delet files : پاك كردن كامل فايل ها از سيستم Victim .

file manager . delet folders : پاك كردن كامل شاخه ها يا پوشه ها از سيستم Victim .

file manager . make folders : ساختن شاخه ها يا پوشه ها در سيستم Victim .

capture ها : تسخير كردن كامل Victim بوسیله Server :

capture . mouse clicks : تغيير دکمه هاي كليك راست و چپ ماووس .

capture . webcam capture : فعال كردن وب كم قربانی در سيستم Victim .

fun ها : شوخي كردن با قربانی :

fun1 . show picture : ديدن عكسي كه قربانی مشاهده مي كند .

fun1 . print text : چاپ يك متن دلخواه بوسيله چاپگر Victim .

fun2 . change resolution : تغيير وضوح و تحليل تصاوير Victim .

fun2 . change window color : تغيير رنگهاي Appearance سيستم عامل ويندوز Victim در قسمت .Display Properties

fun2 . restart computer : راه اندازی مجدد كامپيوتر Victim .

password ها : بدست آوردن پسوردهای Save شده يا تغيير آن هادر سیستم Victim

passwords . screen saver : بدست آوردن پسورد Save شده محافظ صفحه نمايش ويندوز Victim .

passwords . e - mailing password : دست آوردن پسورد e-mail در Victim .

passwords . ICQ : بدست آوردن پسوردهاي حساب هاي ICQ .

passwords .cached : بدست آوردن پسوردهای Save شده در Victim .

passwords . recorded : بدست آوردن پسوردهائي كه در حال ثبت و ضبط است در Victim .

و ……… كه خيلي از

اين دستورها را به دلیل سادگي ، از

گفتن آنها پرهيز مي کنیم .

add manual command با وجوداينكه براي

كاربران حرفه اي است ولي در اينجا كاربرد زیادی ندارد ، زیرا

گزينه قبلي براي طراحي دستورها مورد استفاده بوده است و اين گزينه موردنظر ما نمي باشد ولي قادر خواهیم بود يك دستور

براي طراحي دستورات لازم كاربران حرفه اي به وجود اورد؛ +++HTL : براي از كار انداختن Modem استفاده می

شود و با از كار انداختن مدام موجب سوختن Modem و از كار افتادگی دائمی اين قطعه سخت افزاري مهم

براي اتصال به فضای مجازی مي شود . با فشار كليد delete مي توان دستوراهای

انتخاب شده را كه كاربردي ندارد از ليست ذکر شده حذف كرد ... .

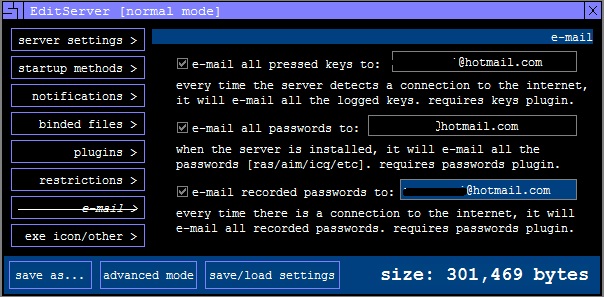

حالا به گزینه e-mail می رویم.

e-mail all pressed key to : اين گزينه Server را قادر می سازد كه ليست تمام كليدهاي فشرده شده را به آدرسe-mail شما در سايت hotmail بصورت يك e-mail فرستاد ، با وجوداينكه برای اجراي این قسمت key plugin لازم است.

e-mail all password to : اين گزينه Server را قادر می سازدكه ليست تمام پسوردهاي ذخیره شده Victim را به آدرس e-mail شما در سايت hotmail بصورت يك e-mail فرستاد ، با وجود اینکه اجراي اين

قسمت احتیاج به password plugin دارد.

e-mail recorded password to :

اين گزينه Server را قادر می سازد كه ليست تمام پسوردهاي مجازی ذخیره شده

Victim را به آدرس e-mail شما در سايت Hotmail بصورت يك mail بفرستد ، با وجود اينكه اين قسمت احتیاج به password plugin دارد.

حالا به گزینه آخر می رسیم

exe icon/other :

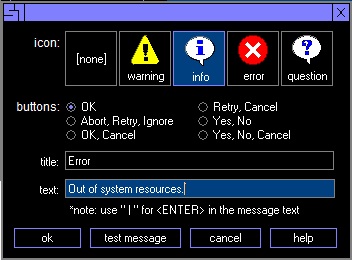

enable fake error message : با فعال شدن اين گزينه ، زمانی

که Server روي Victim اجرا مي شود. يك پيام تقلبی جهت رد گم كردن نشان داده می شود. با انتخاب اين گزينه

براي اينكه پيام تقلبی نشان داده شود ، ابتدا يك icon هشدار از ميان icon هایي که

به صورت پیش فرض وجود دارد انتخاب كرده كه در سمت چپ پيام نمایان مي شود. سپس كليدهائي را كه مي خواهيم پاسخ error مطرح شده از سوي ما باشد در پيام تقلبی قرار می

دهیم و از قسمت buttons آنها را انتخاب كرده را قرار می دهیم . حالا در مرحله

آخر باید متن پيام را نسبت به سليقه خود تغییر داد كه موضوع اين پيام تقلبی را در

قسمت : title و متن را در قسمت : text می نویسیم.

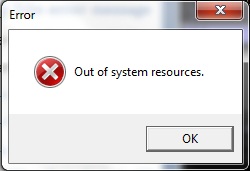

حالا براي اينكه يك بار امتحان كنيد كه پيامتان با icon مورد نظر و همچنين متن مدنظر به چه صورت تغییر یافته است كافي است يك بار كليد test message را فشار دهيد تا پيام تقلبی با تغییری كه انجام داده ايد آشکار

شود .

حالا نوبت به Save كردن اين پيام تقلبی رسيده كه شما مي توانید با کلیک روی ok آن را ذخيره کنید.

change server icon : اين مجموعه مي تواند شكل ظاهري فايل Server را با پیوست

دادن به چند عكس تغيير داد .

نکته : اين كار تا حدودي از شناسائي فايل Server جلوگيري مي کند و شک قربانی

به شما كم مي شود.

گزينه change server icon را فعال كنید و در پائين

يك icon از ميان 208 ، icon موجود را انتخاب كنید و می توانید شكل ظاهري آن را در

گوشه پائيني سمت راست صفحه مشاهده کنید.

exe icon : اگر icon مورد نظر شما در اين صفحه وجود نداشت مي توانید با فشار روی كليد load from file ، icon مورد نظر خود را از روي hard disk انتخاب کنید . كليد default icons شكل ظاهري icon انتخاب شده را به حالت اوليه بر مي

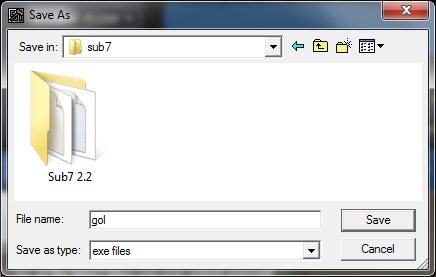

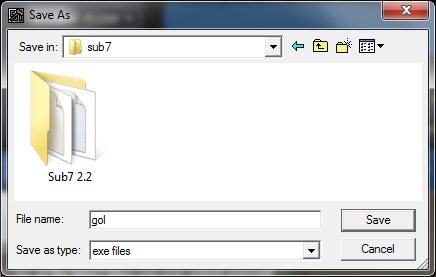

گرداند . در مرحله آخر براي طراحي Server بر روي كليد save

as كليك كرده و مکانی كه مي خواهيد فايل اجرائي Server.exe در آنجا ذخيره

شود را انتخاب كنيد و بعد در قسمت File name : نام Server خود را بنویسید

يا به همين نام يا به هر نامی كه در

نظر داريد و در قسمت Save as type : پسوند exe را انتخاب کرده البته مي

توانيد all files كنید و هر پسوندي كه می خواهید را انتخاب كنيد ولي در اين

جا

پسوند exe مورد نظر ما است و بايد دارای پسوند exe باشد. برای مثال مي

توانيد نام Server خود را gol.exe و ….. بگذاريد. حالا Server شما آماده

ارسال است.

حالـا

تنها کاری که شما باید انجام دهید این است که آن سرور را برای شخص قربانی ارسال

نمایید. زمانی که آن شخص بر روی آن فایل

کلیک می کند با پیغام خطا مواجه می شود و آنگاه شماره ip , port سیستم شخص قربانی برای شما ارسال می

شود . همینک شما باید منتظر online شدن بعدی شخص باشید. و مطمعن باشید که

اگر قربانی روی آن کلیک کرده باشد آن اطلـاعات به e_mail شما ارسال می شود.

دانلود نرم افزار اینجا کلیک کنید.

نویسنده: زهرا منانی